Информационная безопасность

В связи с развитием информационных технологий и компьютеризацией экономики одним из важнейших вопросов в деятельности компании становится обеспечение информационной безопасности.

Информация – это один из самых ценных и важных активов любого предприятия и должна быть надлежащим образом защищена.

Что обозначает понятие «информационная безопасность»?

Информационная безопасность – это сохранение и защита информации, а также ее важнейших элементов, в том числе системы и оборудование, предназначенные для использования, сбережения и передачи этой информации. Другими словами, это набор технологий, стандартов и методов управления, которые необходимы для защиты информационной безопасности.

Цель обеспечения информационной безопасности – защитить информационные данные и поддерживающую инфраструктуру от случайного или преднамеренного вмешательства, что может стать причиной потери данных или их несанкционированного изменения. Информационная безопасность помогает обеспечить непрерывность бизнеса.

Для успешного внедрения систем информационной безопасности на предприятии необходимо придерживаться трех главных принципов:

-

Конфиденциальность. Это значит ввести в действие контроль, чтобы гарантировать достаточный уровень безопасности с данными предприятия, активами и информацией на разных этапах деловых операций для предотвращения нежелательного или несанкционированного раскрытия. Конфиденциальность должна поддерживаться при сохранении информации, а также при транзите через рядовые организации независимо от ее формата.

-

Целостность. Целостность имеет дело с элементами управления, которые связаны с обеспечением того, чтобы корпоративная информация была внутренне и внешне последовательной. Целостность также гарантирует предотвращение искажения информации.

-

Доступность. Доступность обеспечивает надежный и эффективный доступ к информации уполномоченных лиц. Сетевая среда должна вести себя предсказуемым образом с целью получить доступ к информации и данным, когда это необходимо. Восстановление системы по причине сбоя является важным фактором, когда речь идет о доступности информации, и такое восстановление также должно быть обеспечено таким образом, чтобы это не влияло на работу отрицательно.

Контроль информационной безопасности

Нужно понимать, что лишь системный и комплексный подход к защите может обеспечить информационную безопасность. В системе информационной безопасности нужно учитывать все актуальные и вероятные угрозы и уязвимости. Для этого необходим непрерывный контроль в реальном времени. Контроль должен производиться 24/7 и охватывать весь жизненный цикл информации – от момента, когда она поступает в организацию, и до ее уничтожения или потери актуальности.

Выбор и внедрение подходящих видов контроля безопасности поможет организации снизить риск до приемлемых уровней. Выделяют следующие виды контроля:

-

Административный. Административный вид контроля состоит из утвержденных процедур, стандартов и принципов. Он формирует рамки для ведения бизнеса и управления людьми. Законы и нормативные акты, созданные государственными органами, также являются одним из видов административного контроля. Другие примеры административного контроля включают политику корпоративной безопасности, паролей, найма и дисциплинарные меры.

-

Логический. Логические средства управления (еще называемые техническими средствами контроля) базируются на защите доступа к информационным системам, программном обеспечении, паролях, брандмауэрах, информации для мониторинга и контроле доступа к системам информации.

-

Физический. Это контроль среды рабочего места и вычислительных средств (отопление и кондиционирование воздуха, дымовые и пожарные сигнализации, противопожарные системы, камеры, баррикады, ограждения, замки, двери и др.).

Угрозы информационной безопасности

-

Естественные (катаклизмы, независящие от человека: пожары, ураганы, наводнение, удары молнии и т.д.).

-

Искусственные, которые также делятся на:

- непреднамеренные (совершаются людьми по неосторожности или незнанию);

- преднамеренные (хакерские атаки, противоправные действия конкурентов, месть сотрудников и пр.). -

Внутренние (источники угрозы, которые находятся внутри системы).

-

Внешние (источники угроз за пределами системы)

Так как угрозы могут по-разному воздействовать на информационную систему, их делят на пассивные (те, которые не изменяют структуру и содержание информации) и активные (те, которые меняют структуру и содержание системы, например, применение специальных программ).

Наиболее опасны преднамеренные угрозы, которые все чаще пополняются новыми разновидностями, что связано, в первую очередь, с компьютеризацией экономики и распространением электронных транзакций. Злоумышленники не стоят на месте, а ищут новые пути получить конфиденциальные данные и нанести потери компании.

Чтобы обезопасить компанию от потери денежных средств и интеллектуальной собственности, необходимо уделять больше внимания информационной безопасности. Это возможно благодаря средствам защиты информации в лице передовых технологий.

Средства защиты информационной безопасности

Средства защиты информационной безопасности — это набор технических приспособлений, устройств, приборов различного характера, которые препятствуют утечке информации и выполняют функцию ее защиты.

Средства защиты информации делятся на:

-

Организационные. Это совокупность организационно-технических (обеспечение компьютерными помещениями, настройка кабельной системы и др.) и организационно-правовых (законодательная база, статут конкретной организации) средств.

-

Программные. Те программы, которые помогают контролировать, хранить и защищать информацию и доступ к ней.

-

Технические (аппаратные). Это технические виды устройств, которые защищают информацию от проникновения и утечки.

-

Смешанные аппаратно-программные. Выполняют функции как аппаратных, так и программных средств.

В связи со стремительным развитием ИТ, все более частыми кибератаками, компьютерными вирусами и другими появляющимися угрозами наиболее распространенными и востребованными на сегодняшний день являются программные средства защиты информации.

Виды средств защиты информации :

-

Антивирусные программы — программы, которые борятся с компьютерными вирусами и возобновляют зараженные файлы.

-

Облачный антивирус (CloudAV) – одно из облачных решений информационной безопасности, что применяет легкое программное обеспечение агента на защищенном компьютере, выгружая большую часть анализа информации в инфраструктуру провайдера. CloudAV – это также решение для эффективного сканирования вирусов на приспособлениях с невысокой вычислительной мощностью для выполнения самих сканирований. Некоторые образцы облачных антивирусных программ – это Panda Cloud Antivirus, Crowdstrike, Cb Defense и Immunet.

-

DLP (Data Leak Prevention) решения – это защита от утечки информации. Предотвращение утечки данных (DLP) представляет собой набор технологий, направленных на предотвращение потери конфиденциальной информации, которая происходит на предприятиях по всему миру. Успешная реализация этой технологии требует значительной подготовки и тщательного технического обслуживания. Предприятия, желающие интегрировать и внедрять DLP, должны быть готовы к значительным усилиям, которые, если они будут выполнены правильно, могут значительно снизить риск для организации.

-

Криптографические системы – преобразование информации таким образом, что ее расшифровка становится возможной только с помощью определенных кодов или шифров (DES – Data Encryption Standard, AES – Advanced Encryption Standard). Криптография обеспечивает защиту информации и другими полезными приложениями, включая улучшенные методы проверки подлинности, дайджесты сообщений, цифровые подписи и зашифрованные сетевые коммуникации. Старые, менее безопасные приложения, например Telnet и протокол передачи файлов (FTP), медленно заменяются более безопасными приложениями, такими как Secure Shell (SSH), которые используют зашифрованные сетевые коммуникации. Беспроводная связь может быть зашифрована с использованием таких протоколов, как WPA/WPA2 или более старый (и менее безопасный) WEP. Проводные коммуникации (такие как ITU-T G.hn) защищены с использованием AES для шифрования и X.1035 для аутентификации и обмена ключами. Программные приложения, такие как GnuPG или PGP, могут применяться для шифрования информационных файлов и электронной почты.

-

Межсетевые экраны (брандмауэры или файрволы) – устройства контроля доступа в сеть, предназначенные для блокировки и фильтрации сетевого трафика. Брандмауэры обычно классифицируются как сетевые или хост-серверы. Сетевые брандмауэры на базе сети расположены на шлюзовых компьютерах LAN, WAN и интрасетях. Это либо программные устройства, работающие на аппаратных средствах общего назначения, либо аппаратные компьютерные устройства брандмауэра. Брандмауэры предлагают и другие функции для внутренней сети, которую они защищают, например, являются сервером DHCP или VPN для этой сети. Одним из лучших решений как для малых, так и для больших предприятий являются <a href="#">межсетевые экраны CheckPoint.</a>

-

VPN (Virtual Private Network). Виртуальная частная сеть (VPN) дает возможность определить и использовать для передачи и получения информации частную сеть в рамках общедоступной сети. Таким образом, приложения, работающие по VPN, являются надежно защищенными. VPN дает возможность подключиться к внутренней сети на расстоянии. С помощью VPN можно создать общую сеть для территориально отдаленных друг от друга предприятий. Что касается отдельных пользователей сети – они также имеют свои преимущества использования VPN, так как могут защищать собственные действия с помощью VPN, а также избегать территориальные ограничения и использовать прокси-серверы, чтобы скрыть свое местоположение.

-

Proxy-server (Прокси-сервер) – это определенный компьютер или компьютерная программа, которая является связывающим звеном между двумя устройствам, например, такими как компьютер и другой сервер. Прокси-сервер можно установить на одном компьютере вместе с сервером брандмауэра, или же на другом сервере. Плюсы прокси-сервера в том, что его кэш может служить для всех пользователей. Интернет-сайты, которые являются наиболее часто запрашиваемыми, чаще всего находятся в кэше прокси, что несомненно удобно для пользователя. Фиксирование своих взаимодействий прокси-сервером служит полезной функцией для исправления неполадок.

-

Системы мониторинга и управления информационной безопасностью, SIEM. Чтобы выявлять и реагировать на возникающие угрозы информационной безопасности, используется решение SIEM, которое выполняет сбор и анализ событий из разных источников, таких как межсетевые экраны, антивирусы, IPS, оперативные системы и т.п. Благодаря системе SIEM у компаний появляется возможность централизованно хранить журналы событий и коррелировать их, определяя отклонения, потенциальные угрозы, сбои в работе ИТ-инфраструктуры, кибератаки и т.д.

Отдельное внимание стоит уделять управлению мобильными устройствами на предприятии, так как многие сотрудники часто используют личные смартфоны, планшеты и ноутбуки в корпоративных целях. Внедрение специальных решений, таких как VMware AirWatch, IBM MaaS360, Blackberry Enterprise Mobility Suite, VMware Workspace One помогут лучше контролировать мобильные устройства сотрудников и защитить данные компании.

Заключение

Информация очень важна для успешного развития бизнеса, следовательно, нуждается в соответствующей защите. Особенно актуально это стало в бизнес-среде, где на передний план вышли информационные технологии. Так как мы живем в эпоху цифровой экономики, без них рост компании просто невозможен.

Информация сейчас подвергается все большему числу угроз и уязвимостей. Хакерские атаки, перехват данных по сети, воздействие вирусного ПО и прочие угрозы приобретают более изощренный характер и набирают огромный темп. Отсюда возникает необходимость внедрять системы информационной безопасности, которые могли бы защитить данные компании.

ФИШИНГ

В начале 2000-х годов фишинг распространился на платежные системы, а в 2006 году фишинговой атаке подверглись пользователи социальной сети MySpace, в результате были украдены регистрационные данные.

Какую цель преследует фишинг

Фишинговые атаки могут быть направлены как на частных лиц, так и на отдельные компании. Целью атак на физических лиц, организованных мошенниками, как правило, является получение доступа к логинам, паролям и номерам счетов пользователей банковских сервисов, платежных систем, различных провайдеров, соцсетей или почтовых сервисов. Кроме этого целью фишинговой атаки может быть установка вредоносного ПО на компьютер жертвы.

Не все фишеры самостоятельно обналичивают счета, к которым они получают доступ. Обналичивание счетов — сложно осуществимый процесс с практической точки зрения. К тому же человека, который занимается обналичиванием, легче поймать и привлечь преступную группу к ответственности. Поэтому, получив конфиденциальные данные, часть фишеров продает их другим мошенникам, использующим отработанные схемы снятия денег со счетов.

В случаях, когда фишинговые атаки направлены на компании, целью киберпреступников является получение данных учетной записи какого-либо сотрудника и последующая расширенная атака на компанию.

Типы и схемы фишинговых атак

К основным методикам и техникам фишинга относят:

Приемы социальной инженерии

Представляясь представителями известных компаний, фишеры чаще всего сообщают получателям, что им нужно по какой-либо причине срочно передать или обновить персональные данные. Такое требование мотивируется утерей данных, поломкой в системе или другими причинами.

Человек всегда реагирует на значимые для него события. Организаторы фишинга стараются встревожить пользователя и вызвать его немедленную реакцию. Так, считается, что электронное письмо с заголовком «чтобы восстановить доступ к своему счету…» привлекает внимание и заставляет человека пройти по ссылке для получения более подробной информации.

Фишинг с обманом

Это самый распространенный тип фишинговых атак. Сообщениями, построенными на использовании этого метода, мошенники могут заспамить миллионы адресов электронной почты в течение нескольких часов. В данном случае фишер присылает фальшивое письмо от имени организации с просьбой пройти по ссылке и проверить данные учетной записи.

Для кражи личных данных создаются специальные фишинговые сайты, которые размещаются на домене максимально похожем на домен реального сайта. Для этого фишеры могут использовать URL с небольшими опечатками или субдомены. Фишинговый сайт оформляется в похожем дизайне и не должен вызвать подозрений у попавшего на него пользователя.

Cледует отметить, что фишинг с обманом — наиболее традиционный метод работы фишеров и при этом наименее безопасный для организаторов атак, поэтому в последнее время он постепенно уходит в прошлое.

«Гарпунный» фишинг

Объектами «гарпунного» фишинга выступают не широкие группы пользователей, а конкретные люди. Чаще всего этот способ является первым этапом для преодоления средств защиты компании и проведения целевой атаки на нее. Злоумышленники в таких случаях изучают своих жертв с помощью социальных сетей и других сервисов и таким образом адаптируют сообщения и действуют более убедительно.

«Охота на китов»

Охоту за конфиденциальной информацией топ-менеджеров и других важных персон называют «охотой на китов». В этом случае фишеры тратят достаточно много времени на определение личностных качеств целевой жертвы, чтобы подобрать подходящий момент и способы для кражи учетных данных.

Рассылка вирусов

Кроме кражи личных данных мошенники также ставят себе целью нанесение ущерба отдельным лицам или группам лиц. Ссылка фишингового письма при клике может загружать на ПК вредоносный вирус: кейлоггер, троянскую программу или программу-шпиона.

Фарминг

Это новая разновидность фишинга. Используя этот метод, фишеры получают личные данные не через письмо и переход по ссылке, а непосредственно на официальном сайте. Фармеры меняют цифровой адрес официального сайта на DNS-сервере на адрес подменного сайта, и в результате ничего не подозревающий пользователь перенаправляется на поддельный сайт. Такой фишинг опаснее традиционного, поскольку увидеть подмену невозможно. От подобных атак уже страдают аукцион Ebay, платежная система PayPal и известные мировые банки.

Вишинг

Вишинг — метод фишинга, использующий для получения информации телефонную связь. В уведомительном письме указывается номер телефона, по которому нужно перезвонить, чтобы устранить «возникшую проблему». Затем во время разговора оператор или автоответчик просит пользователя для решения проблемы назвать идентификационные данные.

Как можно защититься от фишинга

Специалисты в первую очередь советуют пользователям сервисов научиться распознавать фишинг самостоятельно.

В ответ на письмо с просьбой «подтверждения» учетной записи или любой другой схожей просьбой эксперты советуют пользователям связаться с компанией, от имени которой отправлено сообщение, чтобы проверить его подлинность. Кроме того, рекомендуется самостоятельно вводить URL-адрес организации в адресную строку вместо использования любых гиперссылок.

Практически все подлинные сообщения сервисов содержат в себе упоминание некой информации, недоступной для фишеров, например, упоминание имени или последние цифры номера счета. При этом подозрения должны вызвать любые письма, не содержащие какой-либо конкретной личной информации.

Следует помнить также, что фишинговые сайты могут скрываться за всплывающими окнами. На них может вести таргетированная реклама. Бывают случаи, когда в графе «логин» пользователь уже видит адрес своей электронной почты и ему предлагается только ввести пароль в нижней графе. Есть вероятность увидеть ссылку на фишинговый сайт в комментариях на форумах и в социальных сетях. Ссылку может прислать вам также друг или знакомый, чей аккаунт был взломан. Если письмо или ссылка вызвали у вас подозрение, лучше не переходить по ней.

Борьба с фишерами происходит также на техническом уровне:

- Об угрозах фишинга предупреждают браузеры, большинство из них ведет собственные списки фишинговых сайтов, после сверки с ними сервисы предупреждают пользователей о переходе на опасные сайты;

- Почтовые сервисы борются с фишингом в сообщениях, совершенствуя свои спам-фильтры и анализируя фишинговые письма;

- Крупные сервисы и компании также занимаются усложнением процедуры авторизации, предлагая пользователям дополнительную защиту личных данных.

Михаил Терешков, руководитель направления информационной безопасности АО , в колонке на Rusbase привел такие эффективные, но простые для пользователя способы защиты от фишинга:

- Обращайте внимание на сертификат безопасности платежной системы — в адресной строке браузера название сайта выглядит как https://...

- Всегда меняйте предустановленные заводские пароли роутера на более сложные, а также минимум раз в полгода устанавливайте обновленные версии ПО.

- Не проводите покупки через общественный Wi-Fi. Дополнительной защитой может стать антивирус для смартфона.

- Прежде чем осуществлять оплату в незнакомом интернет-магазине, почитайте о нем отзывы в сети.

Внимание! Фишинговые сайты!

В национальном сегменте сети Интернет Республики Беларусь наблюдается значительное повышение мошеннической активности, связанной с использованием фишинговых страниц и даже целых сайтов.

Целью данной разновидности фишинга является получение не только учетных данных от каких-либо сервисов (логин и пароль), но и данных платежной карты (номер, срок действия, имя и фамилия держателя и CVC2/CVV2 код).

Также стоит отметить, что продуманный целевой фишинг не обходится без использования социальной инженерии. Причем если раньше в основном происходила рассылка фишинговых писем на электронную почту, где была возможность блокировать массовые рассылки, то теперь злоумышленники используют еще мессенджеры и социальные сети, что значительно расширяет целевую аудиторию.

В случае успеха злоумышленник может перечислить с карты жертвы некую сумму денег, если на счете будет достаточно средств. А если получит данные для входа в личный кабинет интернет-банкинга, перечислит все деньги со счета, либо, с использованием межбанковской системы идентификации (МСИ), может открыть счета в других банках (о которых жертва длительное время может не знать), для проведения транзитных операций. В худшем случае, оформит онлайн-кредиты, в которых можно снять наличные, перевести или потратить средства онлайн. А через некоторое время жертве придет извещение о задолженности или повестка в суд за неуплату.

Данная мошенническая активность направлена на государственные органы и организации, юридических и физических лиц.

Подделываются различные ресурсы:

- интернет-банкинги банков;

- торговые площадки;

- различные платформы и сервисы, на которых доступна оплата онлайн каких-либо товаров или оказания услуг.

Новые появляются практически сразу после блокировки старых, а схожесть с реальными сайтами порой достигает очень высокого уровня.

В настоящее время наблюдается две основные схемы мошенничества:

- Злоумышленник выступает в роли продавца (исполнителя услуги).

- Мошенник притворяется покупателем (заказчиком услуги).

У каждой схемы существуют свои модификации, которые позволяют мошенникам, в том числе повторно, обманывать пользователей.

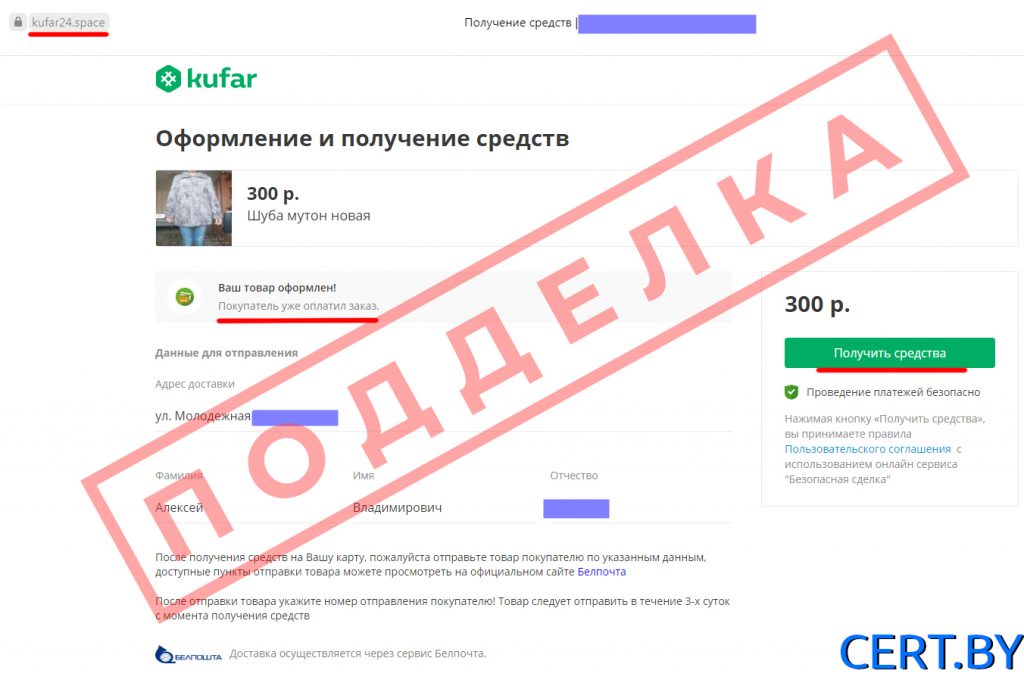

Пример маскировки под площадку Kufar.by

Совместно с площадкой объявлений Куфар мы составили детальное описание того, как злоумышленники сегодня пытаются обманывать белорусов.

Каждая из схем обмана подразумевает 2 этапа: подготовку и реализацию. Подготовка практически не меняется, в то время как реализация может быть разыграна по-разному.

«Все зависит от обстоятельств и того, кто в данный момент выступает в роли жертвы, — рассказывает Анастасия Наумова, начальник службы поддержки пользователей Куфара. — Мошенники хорошо чувствуют эмоции собеседников, играют на доверчивости и открытости белорусов. Могут рассказывать, что попали в сложную жизненную ситуацию и продают вещь за бесценок потому, что нужно оплатить лечение родственнику, учебу ребенку или спасти бизнес, пострадавший от кризиса.»

Подготовка:

- Злоумышленник создает одну страницу, внешне похожую на страницу авторизации официального сервиса, накладную, бланк отправки курьерской службы (платежное обязательство) или же полностью копирует весь сайт.

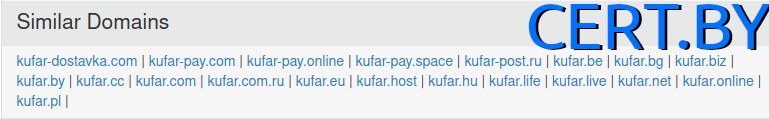

- Производит регистрацию домена, визуально схожего с оригинальным. Название может отличаться буквально одним символом либо национальной доменной зоной. Например, пытаясь замаскировать фишинговую страницу под сервис площадки объявлений Kufar.by, злоумышленник может выбрать следующие домены (в списке для сравнения указан и оригинальный домен):

После того, как поддельный сайт создан и размещен на похожем на официальный сайт домене, преступник начинает поиск жертвы.

«На данный момент известно о 6 типичных схемах мошенничества, — рассказывает Анастасия Наумова, начальник службы поддержки пользователей Куфара. — Они направлены как на продавцов, так и на покупателей товаров.»

Схема обмана продавцов №1 (Предоплата)

- Преступник находит продавца на официальной площадке объявлений, копирует его контактные данные, но на площадке не пишет, поскольку пересылка фишинговых ссылок там невозможна. Ищет номер продавца в мессенджерах или пишет в соцсетях, представляясь якобы покупателем с Куфара.

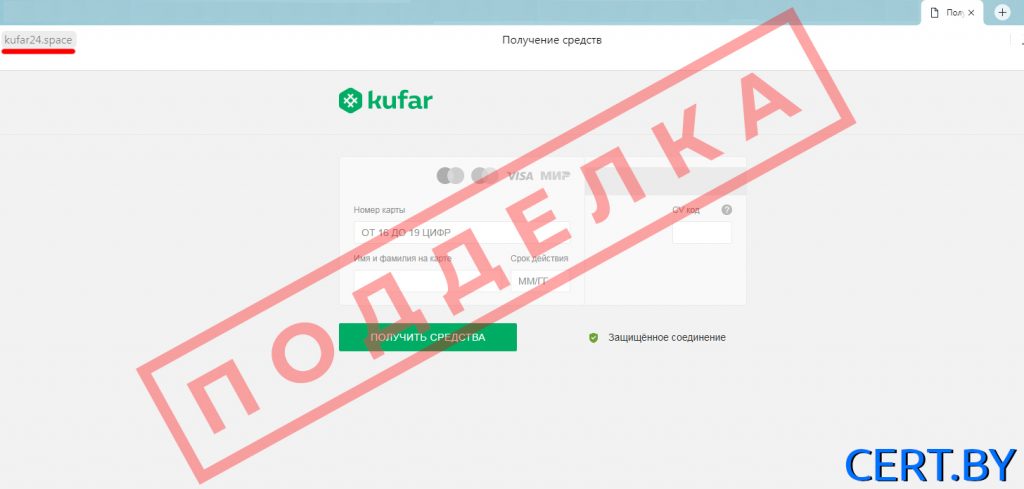

- Говорит, что уже совершил предоплату. Высылает продавцу ссылку на поддельную страницу, где продавцу нужно ввести номер своей карты для того, чтобы получить деньги. Среди данных, которые просит злоумышленник: номер карты, имя держателя, срок действия, CVV-код на оборотной стороне карты.

- Иногда мошенник также просит продавца предоставить СМС-код подтверждения платежа, ссылаясь на то, что перевел предоплату и хочет убедиться, что она поступила на счет продавца.

- С помощью собранных данных мошенник может попытаться перевести с карты жертвы некую сумму денег, и, если на счете будет достаточно средств, ему это удастся.

Схема обмана продавцов №2 (Предоплата)

- Если предыдущая схема успешно сработала, мошенник может повторно сам связаться с покупателем или представиться службой поддержки и сказать, что произошла ошибка.

- Чтобы вернуть ошибочно переведенные средства, он предложит перейти на фишинговый сайт и снова ввести данные своей карты.

- Если продавец это сделает, мошенник может повторно списать деньги.

Схема обмана покупателей №1 (Доставка базовая)

- Преступник выставляет товар на официальной площадке объявлений по крайне выгодной цене.

- Когда потенциальный покупатель пишет ему, преступник убеждает перейти в мессенджер или социальную сеть под предлогом того, что там удобнее общаться.

- Во время общения мошенник уговаривает покупателя на предоплату или доставку под любым предлогом: уехал из города, нет времени.

- Чтобы развеять сомнения покупателя, говорит о новой услуге холдирования средств, которая появилась на Куфаре: если доставки не будет, Куфар автоматически вернет средства на карту.

- Высылает покупателю ссылку на поддельную страницу, которая имитирует страницу сервиса «Куфар Доставка» или интернет-банкинга, где нужно ввести данные карты, чтобы совершить предоплату. В качестве данных карты покупателя просят заполнить номер карты, имя держателя, срок ее действия, CVV-код (3 цифры на оборотной стороне карты). В некоторых случаях злоумышленник может попросить назвать проверочный код из СМС-уведомления банка.

- Как только пользователь вводит данные своей карты, с нее списываются деньги, посылка, естественно, не приходит и средства не возвращаются.

Схема обмана покупателей №2 (Доставка повторная)

- После того, как предыдущая схема полностью реализована, и покупатель начинает подозревать, что его обманули, мошенник повторно связывается с покупателем.

- Говорит, что произошла ошибка, товар уже забрали (или передумал подавать), готов вернуть деньги.

- Высылает ссылку на поддельную страницу возврата средств, где покупателю нужно ввести все те же данные своей карты и точную сумму, которую ему должны вернуть.

- После того, как покупатель повторно вводит данные своей карты, с его счета повторно списываются деньги.

Схема обмана покупателей №3 (Возврат средств)

- После того, как мошенник реализовал схему «Доставка», он пишет пострадавшему покупателю, представляется службой поддержки Куфара.

- Говорит, что посылка была не доставлена, извиняется и рассказывает про возможность возврата средств за посылку.

- Присылает ссылку на фишинговую страницу, где покупателю снова нужно ввести данные своей карты и сумму, которая соответствовала сумме предыдущего списания.

- После того, как покупатель повторно вводит данные, мошенник снова крадет деньги с банковского счета.

Схема обмана покупателей №4 (Мошенничество с накладными)

- Преступник выставляет товар по очень выгодной цене на официальном сайте.

- Когда потенциальный покупатель пишет ему на Куфаре, под любым предлогом предлагает перейти в мессенджер.

- Уговаривает отправить товар по почте. При этом мошенник специально создает ажиотаж вокруг объявления. Он может говорить, что буквально на днях уезжает из города, или что товар готовы купить другие покупатели.

- Продавец говорит, что можно оплатить товар уже после того, как он его отправит, при этом готов предоставить доказательства.

- Если покупатель соглашается, в качестве доказательства отправки мошенник высылает ссылку на поддельную страницу трекинга посылки или скан поддельного документа об оплате. Минимальное знание фотошопа позволяет преступнику сымитировать квиток любой службы доставки, будь то СДЭК, Белпочта или любая другая компания.

- После того, как покупатель поверил, что посылка отправлена, мошенник присылает ссылку на фишинговую страницу, где нужно оформить перевод суммы за товар.

- Как только пользователь вводит данные своей карты, с его счета списываются деньги, а посылка, естественно, не приходит.

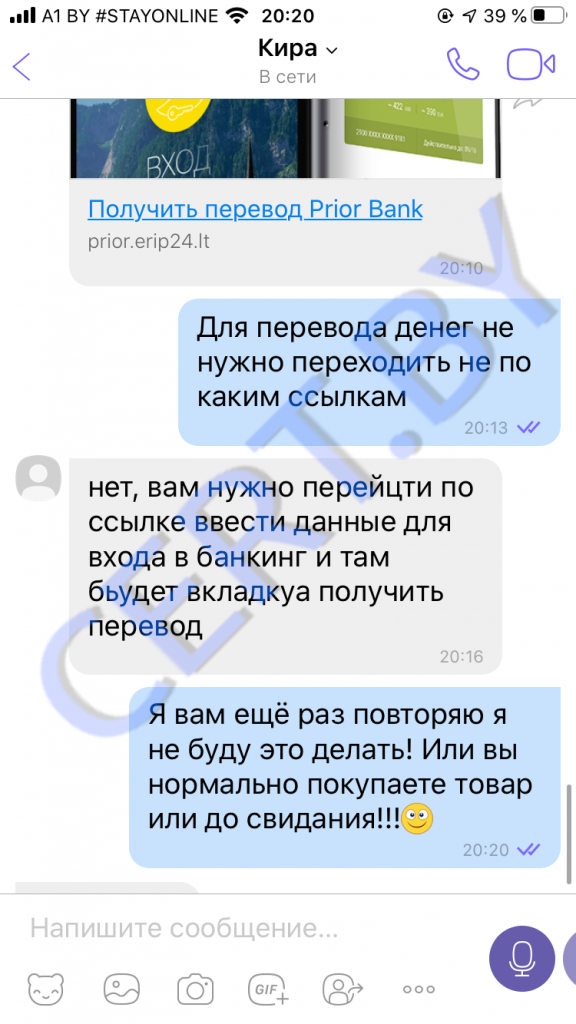

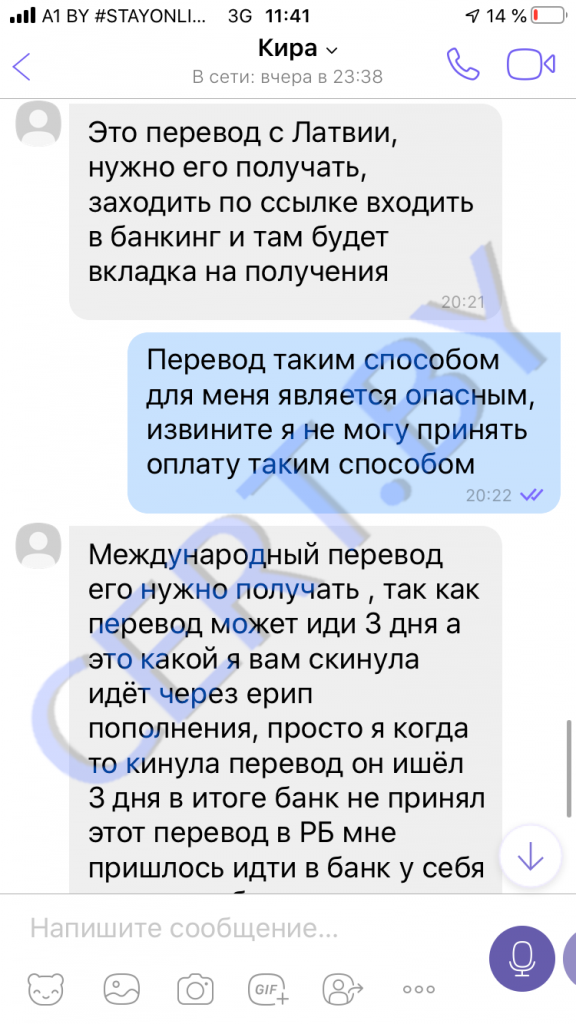

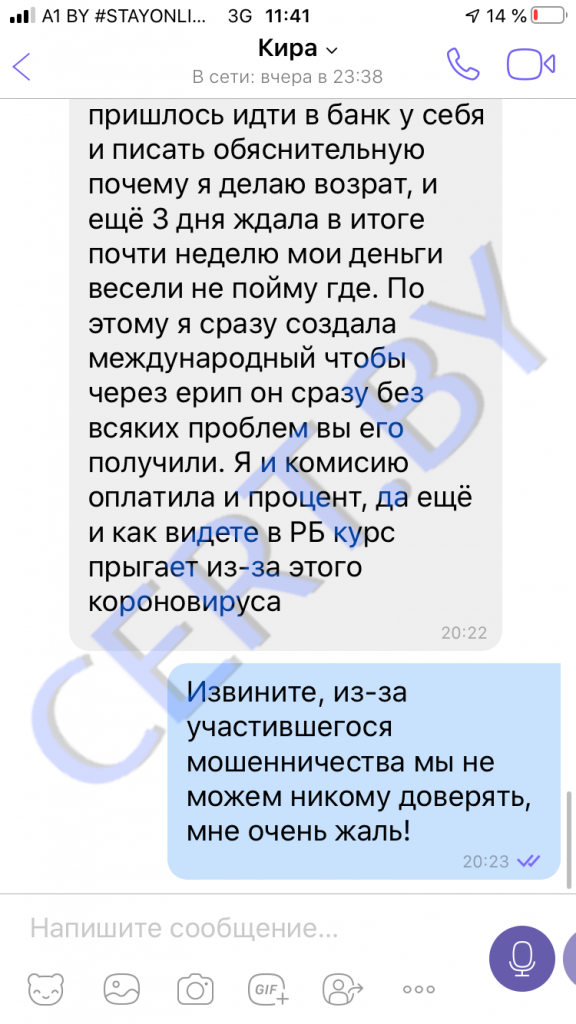

Пример правильного поведения для каждого

Мошенник работал по схеме обмана продавцов №1. Но благодаря очень внимательной и бдительной девушке, в этот раз ничего не вышло. Ей написал «покупатель» в Вайбер по вопросу покупки товара, который она продавала на ресурсе Куфар. Писал мошенник с литовского номера, торопился и очень хотел скорее «оплатить». Но, заподозрив неладное, девушка решила продолжить беседу просто ради интереса.

Что из этого вышло и как может пытаться вводить в заблуждение мошенник можно увидеть на скриншотах, предоставленных нам героиней истории.

Рекомендации:

1. К любым операциям, производимым с использованием Вашей банковской карты, относится максимально внимательно и осторожно. Терять бдительность никогда нельзя.

2. Для оплаты покупок в Интернете завести отдельную карту и не хранить на ней много денег.

3. Если Вам прислали ссылку на почтовый ящик, в мессенджер или SMS-сообщением, то, независимо от того кто прислал, даже если это Ваш друг, знакомый, государственный орган или организация, с которой Вы постоянно ведете переписку, или абсолютно незнакомый человек, прежде чем ее открывать, следует особенно внимательно проверить доменное имя. При возникновении малейшего сомнения, что ссылка ведет не на официальный ресурс, ее необходимо проверить. Сделать это можно отыскав в интернете официальный сайт и сверив домен, либо проверив информацию о дате регистрации домена (у фишинговых обычно от нескольких дней до нескольких месяцев) на интернет-ресурсе https://hb.by/whois.aspx или подобные ему (например: https://whois.net, https://whois.domaintools.com) в поле «Creation Date».

Пример информации о дате регистрации официального домена:

Domain Name: kufar.by Updated Date: 2019-07-30 Creation Date: 2010-09-23 Expiration Date: 2021-10-04

Пример информации о дате регистрации выявленного фишингового домена:

Domain Name: KUFAR24.SPACE Updated Date: 2020-06-21T08:16:28.0Z Creation Date: 2020-06-21T08:14:10.0Z Registry Expiry Date: 2021-06-21T23:59:59.0Z

4. Если ресурс оказался поддельным либо самому не удается определить, то необходимо сделать скриншот фишинговой страницы (чтобы в адресной строке был виден адрес), и отправить в службу поддержки оригинального ресурса, а также на почту support@cert.by, с описанием подробностей ситуации (например, каким путем получена ссылка на фишинговый ресурс, вводили ли какие-либо данные и т.д.), после чего отказаться от проведения каких либо операций.

5. Если стали жертвой мошенников:

- Если ввели данные банковской карты, то необходимо в срочном порядке произвести ее блокировку, позвонив в банк либо, в интернет-банкинге либо три раза введя неверный пароль, с последующей ее заменой.

- Если ввели авторизационные данные от интернет-банкинга, то необходимо немедленно звонить в банк и сообщить о компрометации учетных данных от интернет-банкинга.

- В случае необходимости обратиться в правоохранительные органы с заявлением о мошенничестве.

6. Владельцам ресурсов при выявлении случаев мошенничества с использованием фишинговых страниц, мимикрирующих под оригинальный ресурс, или возникновении подозрений о таком использовании:

- Сразу делать скриншоты фишинговых страниц (обязательно чтобы в адресной строке был виден адрес) и переписок с мошенниками.

- Обращаться в правоохранительные органы.

- Дополнительно отправлять скриншоты с описанием подробностей на почту support@cert.by.

Мошенники звонят белорусам от имени Нацбанка

14 января, Минск /Корр. БЕЛТА/. В последнее время в Беларуси зафиксированы звонки посредством Viber от мошенников, которые представляются сотрудниками Национального банка, сообщает БЕЛТА со ссылкой на Единый портал финансовой грамотности.

При этом звонки могут совершаться с телефонных номеров, похожих на номер контакт-центра Национального банка +375 (17) 375-20-02 с использованием официального логотипа.

Специалисты обращают внимание, что сотрудники банков не используют Viber для звонков клиентам. Мошенники используют специальное программное обеспечение, которое обеспечивает подмену номера.

Мошенники могут обладать начальной информацией о человеке (имя, отчество, в редких случаях они знают фамилию, личный номер паспорта, иногда - неполный номер банковской платежной карточки). Они называют имеющуюся у них информацию для создания у клиента доверия и уверенности, что звонит сотрудник банка и др. Чаще всего злоумышленники просят назвать недостающие цифры карточки или 3D-Secure код, который пришел на мобильный телефон.

После получения данных злоумышленники могут вывести денежные средства, используя сервисы переводов банков либо воспользоваться системой интернет-банкинга и перевести деньги с карточки человека на карточки/кошельки мошенников, открыть счета в других банках с использованием межбанковской системы идентификации, оформить онлайн-кредит.

Кроме того, участились случаи создания фишинговых сайтов известных торговых площадок и сервисов, таких как Kufar и "Белпочта", а также интернет-банкингов банков. Внешне данные сайты и ссылки максимально похожи на оригинальные Пример таких ссылок: kufarpay.space, kufar.name, belpost.biz.

После перехода по подобной ссылке и заполнения информации данные становятся известны мошенникам. Злоумышленники могут представляться как продавцами, так и покупателями. Торговые площадки чаще используются мошенниками как базы данных, сами же вредоносные ссылки и общение происходит в социальных сетях и популярных мессенджерах.

В связи с этим граждан просят быть бдительными и помнить об основных правилах безопасности. Так, никому не следует сообщать личную информацию, данные карточки, коды из смс. Рекомендуется установить лимит по расходам средств, завести карточку для оплаты в интернете. Не стоит разглашать данные своей карточки в интернете. Для входа в системы нужно устанавливать надежные пароли. Рекомендуется пользоваться антивирусными программами, установить смс-оповещение, обращать внимание на корректность открываемой ссылки, присматриваться к написанию имени сайта и наличию у браузера отметки о том, что сайт безопасен.